คลังความรู้

COLO.in.th > คลังความรู้ > How To > รู้จักกับการโจมตี DDoS

รู้จักกับการโจมตี DDoS

การโจมตีแบบ Distributed Denial of Service (DDoS) มักจะนำเครื่องมือที่จะใช้ในการโจมตีไปติดตั้งบนเครื่องที่ถูกเจาะไว้แล้วซึ่งมีจำนวนพอสมควร จากนั้นจึงจะระดมส่งข้อมูลในรูปแบบที่ควบคุมได้โดยผู้ควบคุมการโจมตีไปยังเหยื่อหรือเป้าหมายที่ต้องการ ซึ่งการโจมตีรูปแบบนี้มักจะก่อให้เกิดการใช้แบนด์วิดธ์อย่างเต็มที่จนผู้อื่นไม่สามารถใช้งานได้ตามปกติ หรือทำให้ระบบที่ถูกโจมตีไม่มีทรัพยากรเหลือพอที่จะให้บริการผู้ใช้ธรรมดาได้

รูปแบบการโจมตีและการป้องกันเครื่องมือที่ใช้โจมตีแบบ DDoS มีใช้กันอย่างแพร่หลายมานานหลายปีแล้ว และบรรดาผู้ผลิตเองต่างก็มีวิธีป้องกันการโจมตีเช่นเดียวกัน รูปแบบการโจมตีที่นิยมใช้กันก็มีอย่าง SYN flood, UDP flood, ICMP flood, Smurf, Fraggle เป็นต้น ซึ่งจะได้ศึกษาในรายละเอียดและวิธีป้องกันกันต่อไป

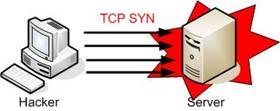

1. การโจมตีแบบ SYN Flood

เป็นการโจมตีโดยการส่งแพ็คเก็ต TCP ที่ตั้งค่า SYN บิตไว้ไปยังเป้าหมาย เสมือนกับการเริ่มต้นร้องขอการติดต่อแบบ TCP ตามปกติ (ผู้โจมตีสามารถปลอมไอพีของ source address ได้) เครื่องที่เป็นเป้าหมายก็จะตอบสนองโดยการส่ง SYN-ACK กลับมายัง source IP address ที่ระบุไว้ ซึ่งผู้โจมตีจะควบคุมเครื่องที่ถูกระบุใน source IP address ไม่ให้ส่งข้อมูลตอบกลับ ทำให้เกิดสภาวะ half-open ขึ้นที่เครื่องเป้าหมาย หากมีการส่ง SYN flood จำนวนมาก ก็จะทำให้คิวของการให้บริการของเครื่องเป้าหมายเต็ม ทำให้ไม่สามารถให้บริการตามปกติได้ นอกจากนี้ SYN flood ที่ส่งไปจำนวนมาก ยังอาจจะทำให้เกิดการใช้แบนด์วิดธ์อย่างเต็มที่อีกด้วย

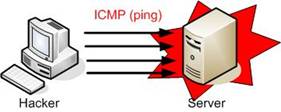

2. การโจมตีแบบ Ping of Death

เป็นการส่งแพ็คเก็ต ICMP ขนาดใหญ่จำนวนมากไปยังเป้าหมาย ทำให้เกิดการใช้งานแบนด์วิดธ์เต็มที่

3. การโจมตีแบบ UDP Flood

เป็นการส่งแพ็คเก็ต UDP จำนวนมากไปยังเป้าหมาย ซึ่งทำให้เกิดการใช้แบนด์วิดธ์อย่างเต็มที่ และ/หรือทำให้ทรัพยากรของเป้าหมายถูกใช้ไปจนหมด โดยจะส่ง UDP packet ไปยัง port ที่กำหนดไว้ เช่น 53 (DNS)

4. การโจมตีแบบ Teardrop

โดยปกติเราเตอร์จะไม่ยอมให้แพ็กเก็ตขนาดใหญ่ผ่านได้ จะต้องทำ Fragment เสียก่อนจึงจะยอมให้ผ่านได้ และเมื่อผ่านไปแล้วเครื่องของผู้รับปลายทางจะนำแพ็กเก็ตที่ถูกแบ่งออกเป็นชิ้นส่วนต่าง ๆ ด้วยวิธีการ Fragment มารวมเข้าด้วยกันเป็นแพ็กเก็ตที่สมบูรณ์ การที่สามารถนำมารวมกันได้นี้จะต้องอาศัยค่า Offset ที่ปรากฏอยู่ใน

แพ็กเก็ตแรกและแพ็กเก็ตต่อ ๆ ไป สำหรับการโจมตีแบบ Teardrop นี้ ผู้โจมตีจะส่งค่า Offset ในแพ็กเก็ตที่สองและต่อ ๆ ไปที่จะทำให้เครื่องรับปลายทางเกิดความสับสน หากระบบปฏิบัติการไม่สามารถรับมือกับปัญหานี้ก็จะทำให้ระบบหยุดการทำงานในทันที5. การโจมตีแบบ Land Attack

ลักษณะการโจมตีประเภทนี้เป็นการส่ง SYN ไปที่เครื่องเป้าหมายเพื่อขอสถาปนาการเชื่อมต่อ ซึ่งเครื่องที่เป็น

เป้าหมายจะต้องตอบรับคำขอการเชื่อมต่อด้วย SYN ACK ไปที่เครื่องคอมพิวเตอร์ต้นทางเสมอ แต่เนื่องจากว่า IP Address ของเครื่องต้นทางกับเครื่องที่เป็นเป้าหมายนี้มี IP Address เดียวกัน โดยการใช้วิธีการสร้าง IP Address ลวง (โดยข้อเท็จจริงแล้วเครื่องของ Hacker จะมี IP Address ที่ต่างกับเครื่องเป้าหมายอยู่แล้ว แต่จะใช้วิธีการทางซอฟต์แวร์ในการส่งแพ็กเก็ตที่ประกอบด้วยคำขอการเชื่อมต่อ พร้อมด้วย IP Address ปลอม) ซึ่งโปรโตคอลของเครื่องเป้าหมายไม่สามารถแยกแยะได้ว่า IP Address ที่เข้ามาเป็นเครื่องปัจจุบันหรือไม่ ก็จะทำการตอบสนองด้วย SYN ACK ออกไป หากแอดเดรสที่ขอเชื่อมต่อเข้ามาเป็นแอดเดรสเดียวกับเครื่องเป้าหมาย ผลก็คือ SYN ACK นี้จะย้อนเข้าหาตนเอง และเช่นกันที่การปล่อย SYN ACK แต่ละครั้งจะต้องมีการปันส่วนของหน่วยความจำเพื่อการนี้จำนวนหนึ่ง ซึ่งหากผู้โจมตีส่งคำขอเชื่อมต่อออกมาอย่างต่อเนื่องก็จะเกิดปัญหาการจัดสรรหน่วยความจำ6. Smurf

ผู้โจมตีจะส่ง ICMP Echo Request ไปยัง broadcast address ในเครือข่ายที่เป็นตัวกลาง (ปกติจะเรียกว่า amplifier) โดยปลอม source IP address เป็น IP address ของระบบที่ต้องการโจมตี ซึ่งจะทำให้เครือข่ายที่เป็นตัวกลางส่ง ICMP Echo Reply กลับไปยัง IP address ของเป้าหมายทันที ซึ่งทำให้มีการใช้งานแบนด์วิดธ์อย่างเต็มที่

7. การโจมตีรูปแบบอื่น ๆ

การโจมตีรูปแบบอื่น ๆ สามารถเกิดขึ้นได้ จำเป็นต้องมีการตรวจสอบและป้องกันแก้ไขตามเหตุการณ์ที่เกิดขึ้น

ความเสียหายที่เกิดโดยการโจมตีในรูปแบบ DoSความเสียหายที่เกิดจาก DoS ส่งผลให้ผู้ใช้งานแต่ละส่วนไม่เหมือนกัน แล้วแต่ว่าเขาจะอยู่ในส่วนใด เช่น เป็นผู้เข้าไปใช้งาน เป็นพนักงานในองค์กรที่โดนโจมตี หรือเป็นเจ้าของเครื่องที่ถูกใช้ในการโจมตี หรือจะมองในแง่ขององค์กรที่โดนโจมตี ทุก ๆ ฝ่ายล้วนแล้วแต่เป็นฝ่ายเสียทั้งนั้น ยกเว้นคนที่ทำให้เหตุการณ์นี้เกิดขึ้น หรือคนที่เป็นคนบงการอยู่เบื้องหลังเท่านั้นที่ได้ประโยชน์จากการโจมตีนั้น

ถ้าเราจะจัดความเสียหายของ DoS นั้นก็สามารถจัดได้ตามประเภทของการทำงานของตัว DoS เอง ซึ่งสามารถแบ่งได้เป็นสองประเภทด้วยกันคือ

1. ความเสียหายกับเครื่องคอมพิวเตอร์

ในส่วนความเสียหายของเครื่องคอมพิวเตอร์นั้น เราก็สามารถมองได้สองมุมด้วยกันคือ ในมุมของเครื่องที่ถูกใช้ในการโจมตีกับในมุมของเครื่องที่โดนโจมตี

1.1 เครื่องที่ถูกใช้เป็นเครื่องมือในการโจมตี อันดับแรกคือเราสูญเสียการควบคุมของเครื่องเราเองทำให้คนอื่นสามารถเข้ามาบงการเครื่องของเราให้ไปทำอย่างโน้นทำอย่างนี้ตามที่เขาต้องการได้ อันดับสองคือการเสียทรัพยากรของเครื่องเองไม่ว่าจะเป็น ซีพียู เมโมรี หรือแบนด์วิดธ์ เป็นต้น ทรัพยากรต่าง ๆ ของเครื่องที่กล่าวไปแล้วนั้นจะถูกใช้ไปรันโปรแกรมที่จะใช้ในการเข้าไปโจมตีเครื่องเหยื่อ ทำให้เครื่องคอมพิวเตอร์ของเรานั้นไม่สามารถใช้งานได้อย่างเต็มที่

1.2 เครื่องที่เป็นเหยื่อในการโจมตีครั้งนี้ แน่นอนว่าทำให้เครื่องนั้นไม่สามารถให้บริการต่อไปได้ เพราะจุดประสงค์หลักของ DoS ก็คือสิ่งนี้ เพราะเครื่องนั้นมัวแต่ประมวลผล Request จำนวนมากที่ถูกส่งเข้ามาทำให้เครื่องนั้นทำงานหนักจนไม่สามารถรับงานได้อีกต่อไป บางเครื่องอาจจะแฮงก์ไปเฉย ๆ หรือระบบอาจจะ Crash เลยก็เป็นไปได้ทำให้เครื่องนั้นไม่สามารถให้บริการได้อีก

2. ความเสียหายกับระบบเน็ตเวิร์ก

ความเสียหายที่เกิดขึ้นกับระบบเน็ตเวิร์กนั้นเราก็สามารถมองได้สองมุมเช่นกัน คือมองในมุมของผู้ที่ถูกใช้เป็นเครื่องมือในการโจมตี และผู้ที่ถูกโจมตี

2.1 มุมที่ผู้ถูกใช้เป็นเครื่องมือ ทำให้แบนด์วิดธ์ที่เราควรจะมีเหลือไว้ใช้นั้นถูกใช้ไปกับการโจมตีเสียหมด บางครั้งก็กินแบนด์วิดธ์ทั้งหมดที่เรามีอยู่เพื่อใช้ในการโจมตีทำให้เครื่องหรือระบบที่ถูกใช้เป็นเครื่องมือในการโจมตีนั้นไม่สามารถใช้งานระบบเน็ตเวิร์กได้อีกต่อไป

2.2 มุมที่ผู้ถูกโจมตี เช่นเดียวกับแบนด์วิดธ์ของผู้ที่ถูกโจมตีนั้นก็จะใช้ไปอย่างรวดเร็วจนหมด ทำให้บริการที่เตรียมไว้ที่เครื่องที่ถูกโจมตีนั้นไม่สามารถใช้งานได้อีกต่อไป เครื่องที่ต้องการที่จะติดต่อเข้ามาที่เครื่องนี้ หรือผ่านเครื่องนี้เพื่อเข้าไปในระบบข้างใน (ในกรณีที่เป็นไฟร์วอลล์) ไม่สามารถใช้งานได้ ผู้ที่อยู่ด้านในของระบบก็จะไม่สามารถเชื่อมต่อกับระบบภายนอกได้เช่นเดียวกัน แต่ระบบ LAN ภายในก็ยังสามารถใช้งานได้ตามปกติ

3. ความเสียหายกับองค์กร

3.1 เมื่อเกิดการโจมตีขึ้นแล้วก็มีแต่เสียกับเสียเท่านั้น ยิ่งองค์กรที่ถูกโจมตีด้วยแล้วความเสียหายนั้นก็เกิดขึ้นอย่างมากมายทีเดียว เริ่มตั้งแต่ความเสียหายของตัวเครื่องคอมพิวเตอร์หรือระบบที่โดนโจมตีเองทำให้ต้องเสียเวลาเสียค่าใช้จ่ายในการซ่อมแซมเพื่อที่ให้สามารถกลับมาให้บริการได้อย่างเดิม

3.2 เสียโอกาสทางธุรกิจโอกาสที่จะทำธุรกรรมกับเครื่องที่โดนโจมตี หรือการทำธุรกรรมอื่น ๆ กับระบบภายในที่จำเป็นต้องต่อเชื่อมกับอินเทอร์เน็ตสูญเสียโอกาสที่จะทำธุรกรรมทางอินเทอร์เน็ต โอกาสที่ลูกค้าจะเข้ามาในเว็บ โอกาสที่จะปิดการขาย โอกาสที่จะสร้างรายได้ และอีกหลาย ๆ โอกาสที่ทางองค์กรจะต้องเสียไป

3.3 เสียภาพลักษณ์ขององค์กร องค์กรที่ถูกโจมตีด้วยการโจมตีประเภท DoS นั้น ทำให้การบริการที่องค์กรนั้นเตรียมพร้อมไว้ให้บริการไม่สามารถให้บริการได้ ทำให้ภาพลักษณ์ขององค์กรนั้นเสียไป เพราะไม่สามารถป้องกันเหตุที่เกิดขึ้นได้ หรือไม่มีวิธีการแก้ไขที่รวดเร็วจนทำให้เกิดความเสียหายขึ้น ทำให้ลูกค้าขาดความเชื่อมั่นในองค์กรว่าจะสามารถตอบสนองความต้องการของตนได้ อาจเป็นเหตุให้ลูกค้าเปลี่ยนใจไปใช้บริการขององค์กรอื่นแทนในที่สุด

ที่มา http://www.mvt.co.th/viewarticle.php?cid=3&nid=82&page=4

![]() บันทึกสู่รายการโปรดของฉัน

บันทึกสู่รายการโปรดของฉัน  พิมพ์หัวข้อนี้

พิมพ์หัวข้อนี้

Powered by WHMCompleteSolution